Cloクラウドアカウントはクラウドの認証情報と呼ばれることもあります。皆さんのクラウドリソースから一部の情報にアクセスするには、クラウドの認証情報を初期化する必要があります。例えば、Amazon Web Services(AWS)の場合はアクセスキーとシークレットキーが必要です。Azureの場合はアプリの登録が必要です。GCPの場合はサービスアカウントが必要です。

GCPクラウドの認証情報を作成するには、以下のような設定と情報を集める必要があります。:

GCPクラウドの認証情報パラメータ

- プロジェクトID

- サービスアカウントID

- シークレットキー

- 請求レポートのパラメータ(Expenseアプリの場合)

GCPクラウドの認証情報の役割

- Cloud Expense: コストと請求ポリシー

- Cloud Safe: Security セキュリティ監査ポリシー

- Cloud Automation: リソースポリシー

レポート名とテーブル名: Cloud Expense の場合

セキュリティ上の問題を回避するために、最小権限を持つサービスアカウントでクラウドの認証情報を作成することを推奨します。

CloudSuiteアプリケーションで使用するために、GoogleサービスアカウントのIDの成立方法を学びます。.

1. GCPプロジェクト

CloudSuite need an active GCP project to host its resources. So please create a GCP project following the creation pCloudSuiteは、リソースをホストするアクティブなGCPプロジェクトが必要です。従って、Googleが提供する作成プロセスに従ってGCPプロジェクトを作成してください。

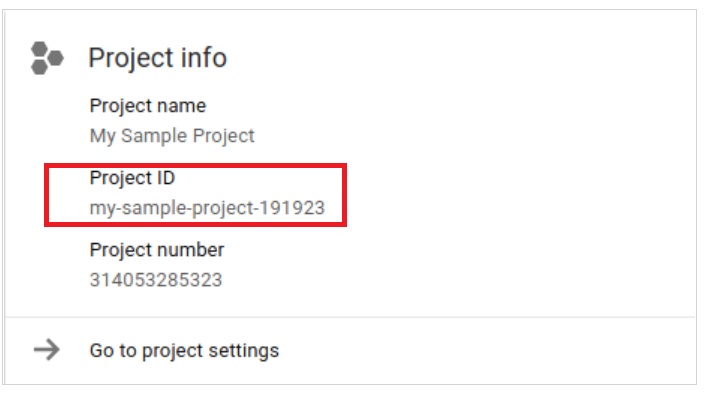

プロジェクトIDとプロジェクト番号は、プロジェクトダッシュボードのプロジェクト情報カードに表示されます。:

Projectに慣れていない場合は、 Creating and managing projects という記事をご参照ください。

2. サービスアカウントを作成する

以下のセクションで、サービスアカウントの作成方法を順を追って説明します。

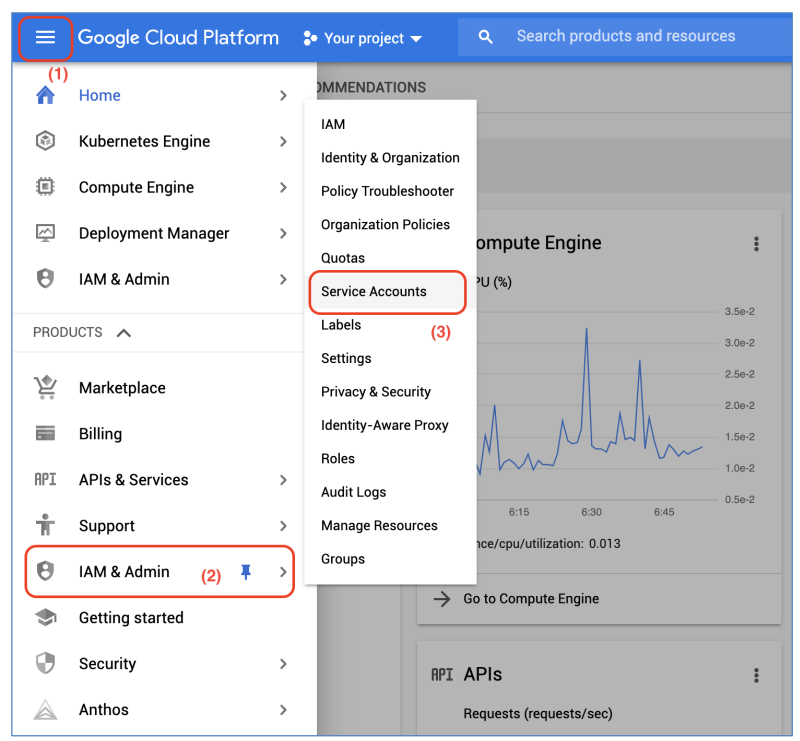

a) ) GCPウェブコンソールにログインして、Navigation menu > IAM & Admin > Service Accountsに移ってサービスアカウント管理ページにアクセスする。:

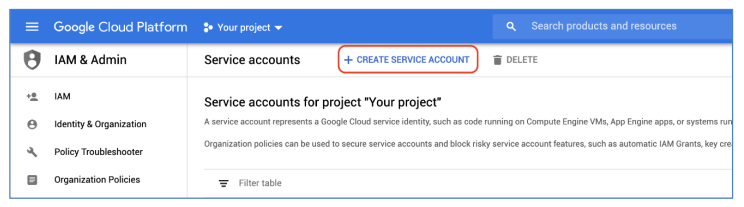

b) サービスアカウント管理ページで、Create Service Accountをクリックして、新しいサービスアカウントを作成する。:

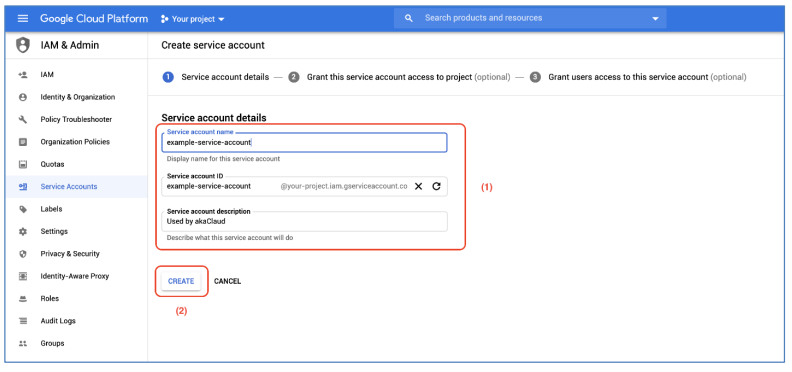

c) サービスアカウント名、サービスアカウントID、およびサービスアカウントの複数の説明を入力して、Createボタンをクリックすることでサービスアカウントを作成する。:

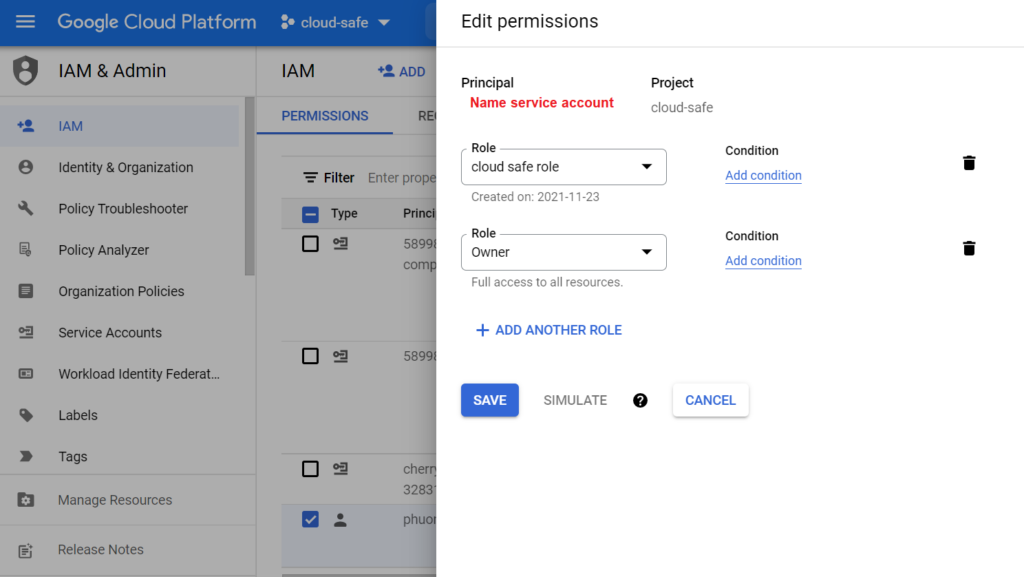

3. 役割を付与する

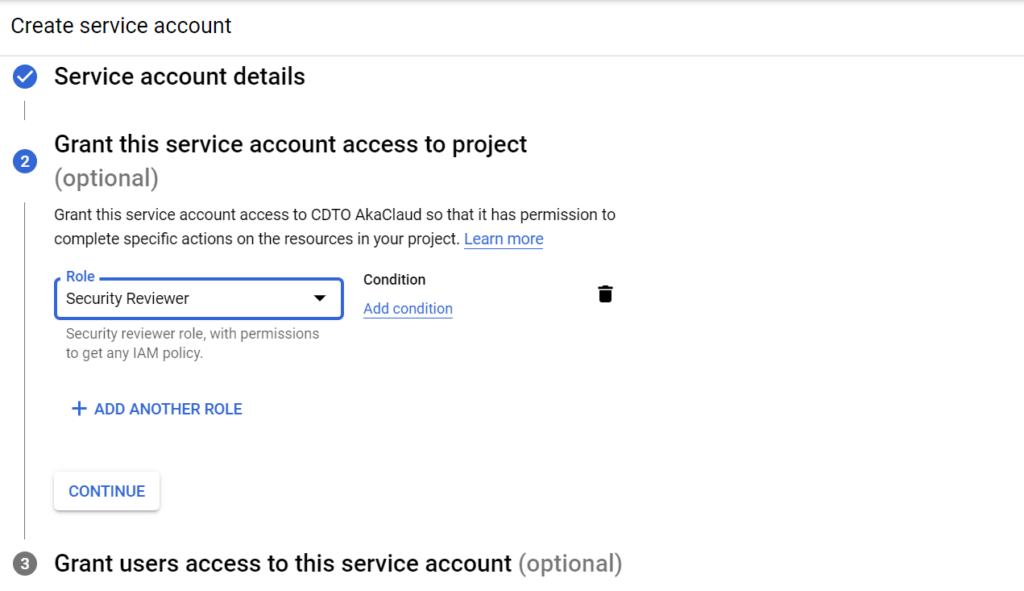

サービスアカウントが作成された後、次のステップでは、今後CloudSuiteアプリケーションで動作を実行するためにこのサービスアカウントにいくつかのロールを付与します。権限は以下の通りです。:

| Cloud Apps | Corresponding role |

|---|---|

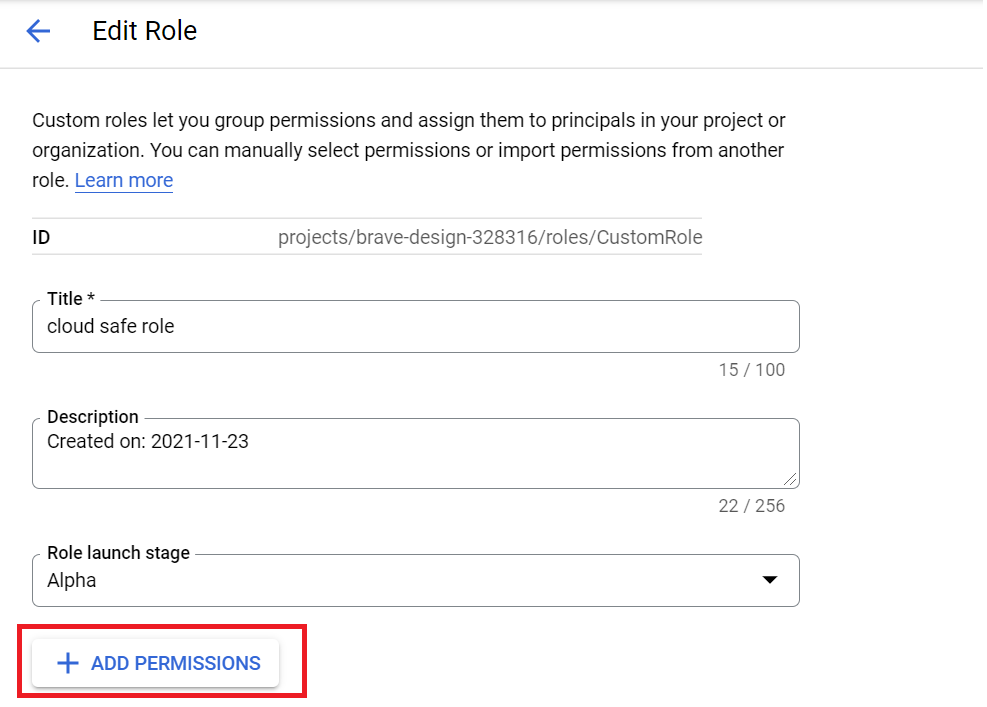

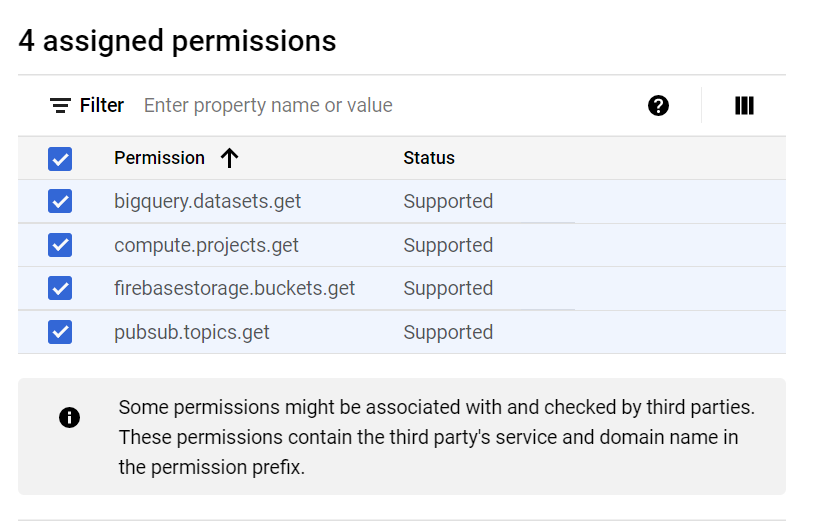

| Cloud Safe | プロジェクト/セキュリティレビュー担当者 プロジェクト/カスタムロール ・BigQuery Dataビューアー:bigquery.datasets.get ・Computeビューアー:compute.projects.get - Firebaseビューアー:firebasestorage.buckets.get - Pub/Subビューアー:pubsub.topics.get |

| Cloud Expense | プロジェクト/BigQuery Dataビューアー プロジェクト/BigQuery Job ユーザー プロジェクト/ビューア(タグポリシー) |

| Cloud Automation | サービスカタログを使用する場合は、プロジェクト/ビューアまたはプロジェクト/エディタ |

必要に応じて、ロールをフィルタリングし、そのサービスアカウントをきめ細かく制御することができます。どの役割を選択するべきかよく分からない場合は、権限に関するエラーを回避し、すべてのラボがうまく動作するように、Project EditorロールとIAM Security Adminロールを選択することを推奨します。

ロールを選択した後、Continueボタンをクリックして、次のステップに進みます。

ユーザーにこのサービスアカウントへのアクセス権限を付与する必要はないため、Doneをクリックしてサービスアカウントの作成を終了します。

* Cloud Safeロールの場合:

- Security Viewerロールの横にカスタムロールを作成します。

- カスタムロールの権限を付与します。

4. 新しいシークレットキーを作成する

作成したサービスアカウントの新しいアクセスキーを作成します。

アクセスキーとは、Google Cloud APIでサービスアカウントを認証するために使用されるシークレット パラメータです。サービスアカウントを作成した後、デフォルトではアクセスキーは作成されません。そのため、新しいキーを作成する必要があります。.

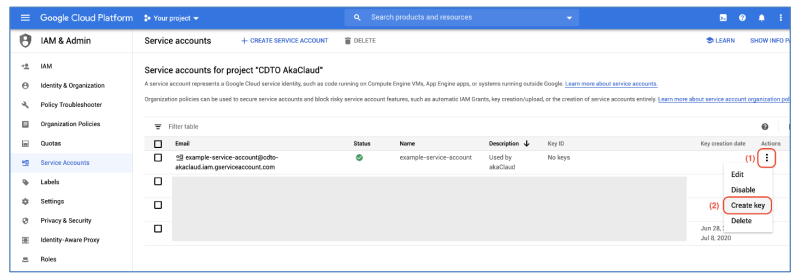

a) サービスアカウント管理ページで、前の手順で作成したサービスアカウントを見つけて、More... > Create keyをクリックする。

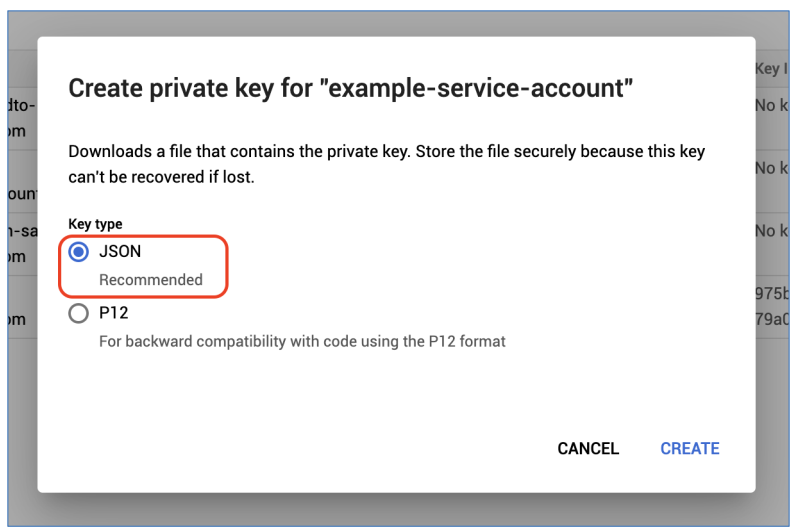

b) シークレットキータイプを選択するためのポップアップが表示される。JSONタイプにチェックを入れて、Createをクリックする。

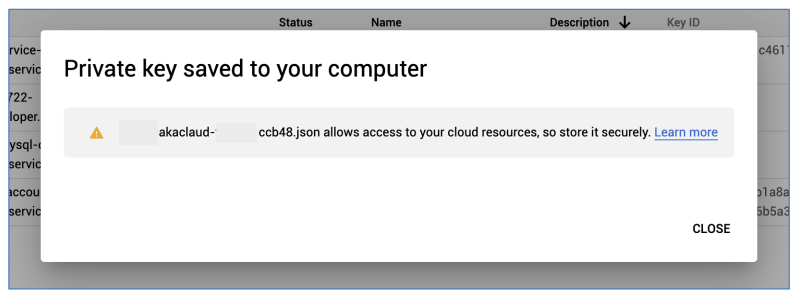

c) シークレットキーファイルが自動的にご使用のコンピュータにダウンロードされる。このファイルにはサービスアカウントの機密データが含まれているため、安全に保管してください。

シークレットキーファイルをダウンロードしたら、Closeをクリックしてポップアップを閉じる。

5. レポート名とテーブル名

レポート名とテーブル名がCloud Expenseのみに使用される2つのパラメータであることに注意してください。

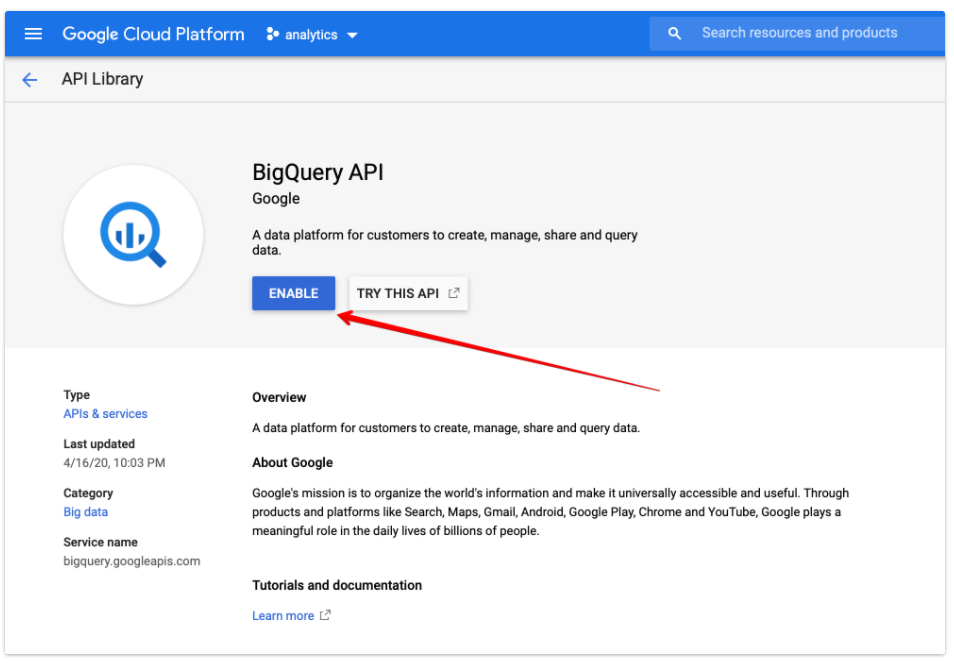

ステップ1:BigQuery APIを有効にする

Sステップ2:レポート作成のための設定を行う

- Cloud BillingデータのBigQueryへのエクスポートを有効にする (こちらをクリックする)

- レポート名とテーブル名を取得する